Gebruiker:Benedict Wydooghe/Wikipediaklas/Cybercrime

De cursus Cybercrime biedt een actueel overzicht van de schaduwkanten van de netwerksamenleving en de ethische maatschappelijke discussie die hierbij aansluit. Het seminarie focust op het auteursrecht, vrije meningsuiting, twijfelachtige en bedenkelijke informatie, cyberpesten en -stalken, pornografie, racisme, smaad, laster en eerroof, de digitale kloof, gamen en geweld, het potentieel en het gevaar van sociale netwerksites, de (on)wenselijkheid van een on-line ordehandhaving, actuele vormen van oplichterij en als het even kan ook op Sciencefiction.[1]

Heet van de pers[bewerken | brontekst bewerken]

- Gebrekkige cyberbeveiliging bij gemeentes Miguel De Bruycker, directeur van het Centrum voor Cybersecurity aan het woord.

- Het Syrian Cyber Army slaat toe. Lees er over op Newsmokey en Daily Technews Show. Of bekijk deze trailer...

Voorbereiding[bewerken | brontekst bewerken]

Schrijf je in als cursist in op deze lijst.

Zelfkennis[bewerken | brontekst bewerken]

De cursus begint met een 'challenge' hoe bewust je omgaat met bedreigingen op het internet. Zelfkennis is het begin van alle wijsheid.

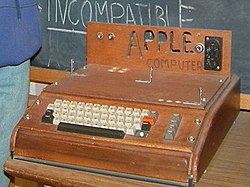

Cybercrime, toen en nu[bewerken | brontekst bewerken]

Cybercrime begon in België met de Zaak-Bistel. Het Belgian Information System By Telephone was een federale databank en een communicatiesysteem. Een medewerker van de eerste minister verschafte zich in 1988 de toegang met het paswoord van de premier en nam kennis van vertrouwelijke info. De Correctionele Rechtbank veroordeelde hen op drie gronden:

- Valsheid in geschrifte, een paswoord was een geschrift.

- Diefstal van computerenergie en

- Verduistering van de aan de RTT toevertrouwde mededelingen.

Twee-derden van de uitspraak werd in beroep ongedaan gemaakt. Een paswoord bleek geen geschrift (artikel 193 Sw) en hackers stelen geen energie. De beklaagden werden veroordeeld op basis van de RTT-Wet uit 1930. De uitspraak toont dat de Belgische regelgeving niet aan computer-gerelateerde misdrijven was aangepast. En ook nu -zoveel jaren later- blijkt de wetgever de realiteit na te hollen. In april 2015 was er in Den Haag een ‘Global conference on cyberspace’. Nieuwsuur kondigde het zo aan: 'Een vrij, open en veilig internet. Dat thema staat vandaag en morgen centraal op een grote cyberconferentie in het World Forum in Den Haag. Eén van de onvermijdelijke thema's is de online privacy. En de vraag hoe de internetgebruiker zichzelf kan beschermen, niet alleen tegen een mee glurende overheid, maar vooral ook tegen meekijkende bedrijven zoals Google en Facebook'. Herbekijken via Youtube, alle sessies en hun website.

Probleem?[bewerken | brontekst bewerken]

De ‘Community Survey on ICT usage in Households and by Individuals’ schrijft dat in 2010 één op drie Vlaamse internetters geconfronteerd werd met veiligheidsproblemen zoals computerinfectie, misbruik van persoonlijke info, schending van privacy, financiële schade of het in contact komen van kinderen met ongeschikte sites of potentieel gevaarlijke personen. Als we spam erbij rekenen, komen we tot hogere percentages. De Vlaming scoort in de EU hoog voor het vermijden van risico's en het gebruiken van veiligheidstools. Updaten gebeurt minder bij de Vlaamse dan bij de EU-bezitters. Lees het volledige artikel.

Cursusinhoud[bewerken | brontekst bewerken]

There are some things one remembers even though they may never have happened.

— Harold Pinter, Old Times

Vroeger kon je robots alleen maar programmeren met een bepaalde doelstelling. Je moest alle data op voorhand invoeren. Terwijl nieuwe systemen zelf kunnen leren, zoals kinderen. De machines doen nieuwe ervaringen op en nemen vervolgens beslissingen op basis van die ervaringen. Er komen continu nieuwe dat bij, waardoor ze soms voor onverwachte en creatieve oplossingen kiezen. (...) Truckers en fabrieksarbeiders worden het snelst vervangen door machines, terwijl jobs als leerkracht of verpleegster bijna niet te programmeren zijn.

— Aleksandra Przegalinska, 19.10.2017 in: De Standaard

We kennen nog niet eens de basisprincipes achter hoe mensen en dieren leren. We zien dat mensen en dieren veel sneller en efficiënter leren dan gelijk welke machine. We kunnen geen robots bouwen die op enkele weken leren rond te springen.

— Yann LeCun, 19.10.2017 in: De Standaard.

- Internethistoriek

- Materieel cyberstrafrecht en Computercriminaliteit

- Verdrag inzake de bestrijding van strafbare feiten verbonden met elektronische netwerken

- Computercriminaliteit

- Valsheid in informatica

- Cryptoware

- Hacking, Session hijacking, Scriptkiddie en Computerkraker

- Informaticabedrog

- Internetsabotage

- Grooming (pedofilie), Kinderporno, pedofilie en Sweetie (internet avatar)

- Spamming

- Internetfraude

- Skimmen

- Pharming

- Phishing

- Sms-phishing

- Microsoft Tech Scam

- Spyware

- Acquisitiefraude

- Nep-virusscanner

- Faker

- Nigeriaanse oplichting

- Zakenkans de Multi Level Marketing

- Koersmanipulatie

- PayPal

- Spoofing

- Klikfraude

- Misbruik van advertenties, netwerksites, vacaturesites, contactadvertentiesites

- Geldtransacties

- Loterijen of kansspelen

- Erfenissen

- Exotische investeringen

- Paspoorten, visa, documenten

- Kopen en verkopen

- Bug

- Spionage en oorlogsvoering

- Cyberterrorisme

- Cryptografie

- Web Warriors

- Klokkenluiders

- Wikileaks

- Anonymous

- Internetactivisme

- Informatielekken

- Censuur

- Staatsveiligheid en internet

- Cyberspionage

- Vijftigcentleger

- Draagbaar vaderland

- Cyberoorlog

- Zero Days

- Syrisch Elektronisch Leger

- Sandworm

- Europol en Internet Organised Crime Threat Assessment

- Sociale media

- Toekomst en Futurologie

- Web 2.0

- Web 3.0

- Web 4.0: Internet of Things

- HomeLab is een futuristisch project van UGent en Imec dat de technologie van het Internet of Things combineert met een smart home. Elke kamer is voorzien van valse muren en een vals plafond waarachter allerlei technologie opgesteld kan worden. Bij de opening in oktober 2017 noemde Philippe Muyters dit de enige plaats in Europa waar gebruikers, bedrijven en onderzoekers elkaar vinden.

- Web 5.0: Cyborg

- De slimme stad

- Robot’s

- Drone

- Gaming

- Internetfolklore: Leeroy Jenkins

- Game over (boek)

- Game on (boek)

- Verslaving

- Sociale media en sociale netwerksites

- Oorlog / AA - Nazigames

- De partygame We Dare

- Report

- Capture the flag

- Lockpicking

- Robotics-related contests

- Scavenger hun

- Valve Anti-Cheat

- Radicalisering

- Burgermedia

- Vrije meningsuiting

- Twijfelachtige en bedenkelijke informatie

- Bloggen

- Burgerverslaggeving bij crisissen

- Burgerverslaggeving bij criminaliteit

- Hacktivisme

- Digitale kloof

- On-line ordehandhaving en weerbaarheid

- Mediawijsheid zie: http://www.mediawijsheid.nl

- Child Focus

- Alert online

- Cybercrime-verdrag van de Raad van Europa (2001)

- De Nieuwe Politie (boek van Steven De Smet )

- Wet inzake de informaticacriminaliteit van 28 november 2000

- Sinds 1993 kent Nederland een Wet Computercriminaliteit. Sinds 2001 is in het Belgische Strafwetboek dit van toepassing: Boek II, Titel IXbis: misdrijven tegen de vertrouwelijkheid, integriteit en beschikbaarheid van informaticasystemen en van de gegevens die daarmee worden opgeslagen, verwerkt of overgedragen.

- Internettap

- Telefoontap

- Dataretentie

- Fysieke recovery

- Mobile mapping

- De Yahoo-zaak

- Digitaal sporenonderzoek en geheime diensten

- Auteurs, hackers, hactivisten...

- Aleksandra Przegalinska: Poolse onderzoekster naar A.I. aan het MIT.

- Bart Preneel

- Ben Caudron

- Biz Stone

- Bruce Schneier

- Dimitri Tokmetzis

- Dirk Verhofstadt

- Elon Musk

- Evgeny Morozov

- Gary McKinnon

- Hans Schnitzler

- Jeffrey Lee Parson

- John Perry Barlow

- Larry Brilliant

- Luc Beirens

- Mikko Hyppönen

- Robert Tappan Morris

- Steven De Smet

- Stewart Brand

- Tina Stroobandt: Woordvoerder van AR-bedrijf World of WAW, oktober 2017 in Dm:

- Jeff Moss

- Dmitry Sklyarov

- Yann LeCun: Frans onderzoeker, doet al meer dan dertig jaar onderzoek naar A.I. Eind 2013 in dienst van Facebook, runt er een labo met meer dan honderd medewerkers.

- Bijlages

- International Mobile Equipment Identity

- Advanced Persistent Threat

- Arabische Lente

- Auteursrechten

- Black Hat

- Botnet

- Browserkaper

- Camfecting

- Cert.be

- Dark Comet

- Digitale_handtekening

- FinSpy

- Fox-IT

- Hackerscollectief

- Hydraq-trojan

- iOCTA

- Lektober

- Panda Cloud Antivirus

- Privacy

- Peter Schelkens: VUB-professor, werkt mee aan het Vlaams onderzoeksproject ARIA

- Splinternet

- Stroomafkoppeling

- VK (sociaal netwerk)

- Watson

- Zeus (Trojaans paard)

- Stuxnetworm

- Cyberroof

- Augmented reality

Bronnen[bewerken | brontekst bewerken]

De studenten bestuderen dit en lezen dertig bladzijden naar keuze uit:

- Bibliografie

- CAUDRON B. Niet leuk. Mijmeringen over nieuwe media, mensen en macht, Pelckmans, Kalmthout, 2012.

- DE PAUW E. & PLEYSIER S. Schuilt in ieder gamer een moordenaar? Videospelletjes als evidente zondebok. In: Crimelink, 1, 1, 2008, 16-19.

- DE PAUW E. (Ed). Veilig online. Over sociale controle bij netwerksites. In: Themanummer, Orde van de Dag, Kluwer, 2010.

- DE PAUW E. Sociale controle in online gemeenschappen. Een taak van de overheid of volstaat zelfregulering? In: Orde van de Dag, Kluwer, 49, 2010, 5-15.

- DE PAUW E., PLEYSIER S., VAN LOOY J. & SOETAERT R. (Eds.). Jongeren en Gaming. Over de effecten van games, nieuwe sociale netwerken en educatieve kansen, Acco, Leuven, 2008.

- DE SMET S. De nieuwe politie. Lannoo, Tielt, 2012.

- KERKHOFS J. Cybercrime. Politeia, Brussel, 2013.

- MOROZOV E. Om de wereld te redden, klik hier. De Wereld, Tilburg, 2013.

- PLEYSIER S. & WYDOOGHE B. Stuck in the middle. The thin line between virtual and real violence. Paper presented at the British Society of Criminology (BSC) Conference, London School of Economics, 18-20 September 2007.

- SCHNITZLER H. Sociale media bedreigen onze veiligheid. Essay de gevaren van een digitale samenleving. In: Crimelink, over misdaad en veiligheid, september 2011, jg. 4, nr. 3.

- Themanummer Panopticon over Nieuwe Sociale media, mei-juni 2012.

- TOKMEZIS D. De digitale schaduw. Hoe het verlies van privacy en de opkomst van digitale profielen uw leven beïnvloeden, Spectrum, Antwerpen, 2012.

- VERHOFSTADT D. Media en ethiek. Academia Press, Gent, 2012.

- WYDOOGHE B. & PLEYSIER S. Het manifest van de angst. Spoken van geweld, veiligheid & risico, controle & technologie. Katho, Ipsoc, Kortrijk, 2010.

- WYDOOGHE B. & PLEYSIER S. Dansen op de vulkaan. Over geweld in films & games. In: De gids op maatschappelijk gebied, 97 (2006), 9, 3-11.

- WYDOOGHE B. & PLEYSIER S. Geweld in films & games. In: CineMagie, 257, winter 2006, 4-10.

- WYDOOGHE B. & PLEYSIER S. Game over. Over game- en filmgeweld, over angst en onzekerheid. Garant, Antwerpen, 2007.

- WYDOOGHE B. & PLEYSIER S. Me and my Beretta. In: De Morgen, 14 maart 2009.

- WYDOOGHE B. Weerbaar, veerbaar en eerbaar in cyberspace. Van digitale flirt tot cyberstalking. In: DE PAUW E. Orde van de dag, criminaliteit en samenleving. Thema Veilig online, over sociale controle bij netwerksites. Kluwer, maart 2010, nr. 49.

- WYDOOGHE B. Game on! We krijgen er niet genoeg van, viWTA-Dossier 14, Brussel, 2008.

- WYDOOGHE B. Waarde redactie. Verslaafd aan internet. In: De Standaard, 13 & 14 februari 2010.

- Presentaties: http://www.infopuntveiligheid.nl/Publicatie/DossierItem/76/5354/presentaties-boekpresentatie--sociale-media-veranderen-het-veiligheidsdomein-op-26-juni-2014.html.

Verder bekijk je de uitgebreide theorie op Slideshare, allerhande interessante documenten ontsluiten zich via Delicious. Wie een account aanmaakt op slideshare kan de presentatie downloaden, wie een account aanmaakt op delicious kan documenten toevoegen. Verder gebruiken we de online encyclopedie als onafgewerkte cursus. De studenten informeren zich en nemen alle onderstaande categorieën en hun lemma’s (dit zijn de trefwoorden in de encyclopedie) door.

- Digitaal

- Extenlimits

- http://www.extendlimits.nl/over_extend_limits#sthash.bEVBl3A5.dpuf

- http://www.vdmmp.nl

- http://vdmmp.nl/uploads/pk52.pdf

- http://vdmmp.nl/uploads/2012-11-20-vergelijken-onderzoeken-sociale-media-bij-noodsituaties.pdf

- http://vdmmp.nl/uploads/onderzoek-sociale-media-bij-noodsituaties.pdf

- http://www.socialmediadna.nl

- http://socialmediadna.nl/misdaad-abc: overzicht van delicttypen met een social media component.

- http://socialmediadna.nl/media-abc/

- http://www.infopuntveiligheid.nl

- http://www.ifv.nl

- http://www.netvibes.com/vdmmp

- Videografie

De student bekijkt via deze link vier reportages naar keuze. In de themaweek 2015 rond online leven (niet te bekijken in België) werd de documentaire ‘uw persoonlijke data zijn goud waard’ getoond. Die documentaire was onlangs in Lichtpunt.

- Allemaal agent, Zembla NPO 06/03/2014; Op grote schaal worden burgers betrokken bij opsporing en veiligheid. Bijna anderhalf miljoen doen mee aan Burgernet. En in meer dan 200 wijken en buurten zijn burgerwachten de ogen en oren van de politie. 's Avonds patrouilleren ze door de straten, verdachte situaties worden doorgegeven aan de wijkagent. Veiligheid is een zaak van ons allemaal, zegt het kabinet, en de burger mag best een handje helpen. Maar steeds vaker nemen burgers zelf het initiatief. Ondernemers beginnen op Facebook hun eigen Opsporing Verzocht. ZEMBLA onderzoekt: Waarom willen zo veel mensen zelf politieagent spelen? En wat zijn de gevaren?

- Beyond my walls, NPO 17/03/2015; Filmmaker en Facebookverslaafde Neske Beks leidt een gelukkig, druk leven, continu vergezeld door haar smartphone waardoor ze 24/7 toegang heeft tot internet, mail, Whatsapp en haar 2800+ Facebookvrienden. Totdat haar leven radicaal verandert door een ongeluk. Als Neske zich probeert aan te passen aan deze nieuwe realiteit, beseft ze dat ze met bijna iedereen om haar heen het contact heeft verloren en in een zeepbel heeft geleefd. Wat is de waarde van vriendschap, zowel on- als offline? Ze ontrafelt de grenzen van haar online en offline leven. Wat levert Facebook op? En wat neemt het af?

- Cyberwar.be, 31/05/2012 over cyberterrorisme, Panorama.

- De LikeGeneratie, EEN Koppen XL 10/11/2014; Telkens je iets op sites als Facebook liket geef je iets weg van jezelf. Die informatie is van onschatbare waarde voor reclamemensen. Zo kunnen ze niet alleen doelgericht adverteren naar jou, maar je gebruiken in eigen reclamecampagnes.

- De mazen van het net, EEN Volt 05/11/2014; Onlangs bleek dat bedrijven, scholen of ziekenhuizen niet altijd even goed beveiligd zijn, maar ook particulieren lopen risico om het slachtoffer te worden. Kobe Ilsen stelt in vijf straffe experimenten vast hoe nonchalant we ons online gedragen. Hij overvalt gebruikers van sociale media en verbluft hen met weetjes over hun privéleven, ontfutselt paswoorden, bespioneert schaamteloos smartphonegebruikers op een gratis wifi-netwerk en probeert de kredietkaartgegevens van een van de trouwe Volt-kijkers los te krijgen via phishing.

- De nationale misdaadmeter (6), NPO 28/04/2015; Hoeveel risico loopt u op het internet om slachtoffer te worden van koop- en verkoopfraude (op bijvoorbeeld Marktplaats), phishing of allerlei virussen en hoe kun je jezelf daartegen bewapenen? En wordt het online veiliger of wordt het gevaarlijker?

- Digitale detox: 48 uur zonder smartphone, internet of Facebook, VTM Telefacts 25/09/15. We zijn 24 uur per dag, 7 op 7, verbonden met de hele wereld. Bellen, sms’en, tweeten, facebooken, het maakt deel uit van ons dagelijkse leven. Maar kunnen we nog zonder onze smartphone? Wat doet digitaal afkicken met ons lichaam? Q-presentator Sam De Bruyn, de burgemeester van Kortrijk Vincent Van Quickenborne en zakenvrouw Ellen Kegels doen de test. Ze gaan 48 uur offline en stoppen hun toestellen in een kluis. Wie slaagt erin om 48 uur z’n toestel niet aan te raken en de kluis niet te openen? En hoe kijken de proefpersonen terug op hun experiment?

- Ethisch hacken, EEN Koppen 16/10/2014; Onze paswoorden en e-mails op het werk, medische gegevens in ziekenhuizen, persoonlijke gegevens bij banken,... alles wat hackers kunnen vinden over ons is big business. Europol maant bedrijven en instellingen aan om hun cyberveiligheid te verhogen. En volgens het VBO zijn onze Belgische bedrijven zich niet bewust van de dagelijkse aanvallen via internet. Koppen doet zelf de test en stelt vast hoe makkelijk het is om via de netwerken van openbare instellingen aan gevoelige informatie te geraken. Tim Verheyden praat met ethische hackers.

- Games boem bang EEN Lichtpunt.

- Gameverslaving 2, VPRO Zembla.

- Gameverslaving, ARD Panorama.

- 'Google en het wereldbrein, Nederland 2 Import 14/03/2013.

- 'Het gretige brein, ' Tegenlicht NPO 06/04/2014. Kunnen we uiteindelijk onze hersenen uitlezen? Kunnen we breinen direct met elkaar verbinden? Op zoek naar de toekomst van onze hersenen.In sciencefiction films worden breinen van wetenschappers gedownload in computers, criminele breinen in borrelende stolpen worden verbonden met het internet. Interessant, maar hoe staat het met de werkelijkheid?

- 'Hoe veilig zijn draadloze netwerken? ', Eén KoppenXL 05/01/15. Een weegschaal die elke dag je gewicht doorstuurt en je via een app advies geeft om te vermageren. Er zijn zelfs koelkasten die je boodschappenlijstje maken. Fascinerend, of eerder angstaanjagend? Maken al die draadloze netwerken ons nu net niet kwetsbaar?

- Internet - seksualiteit, EEN Koppen.

- Joystick warriors, Lichtpunt 29/03/2015; Documentaire over de impact van gewelddadige games op in de maatschappij & de relatie van games met de wapenindustrie en het U.S. leger. Regisseur Roger Sorkin onderzoekt de facetten van games met extreem geweld. Aan het woord: gamers, mediastudenten, onderzoekers, analisten van het leger en veteranen.

- Kan ik nog anoniem zijn?, Privacy Project, Janssen en Janssen.

- Likes te koop, Koppen XL 16/03/2015; Hoe likes verkocht worden in sociale netwerken....

- Locatievoorzieningen aan/uit, Koppen XL 27/04/2015; Wat zijn de gevolgen van de locatiebepalingen op je smartphone. Vele jongeren laten die voorzieningen constant aan, waardoor iedereen te weten kan komen waar je bent. En net op deze informatie springen bedrijven, zodat ze je gepersonaliseerde reclame kunnen toesturen. Of erger: handig voor dieven die ongestoord hun gang kunnen gaan in je huis, omdat ze weten dat je op een feestje zit! Koppen XL graaft in deze privacykwestie.

- Manufacturing dissent: M. Moore and the media Nederland 2 VPRO Import.

- Opletten voor groomers, KETNET Karrewiet 02/12/2015, In het Sint-Lutgardisinstituut in Mol hebben ze een experiment gedaan, samen met het nieuwsprogramma Koppen. De presentatrice, Phara De Aguirre, maakt een profiel aan op Facebook als 13-jarige jongen. Dat heet groomen. Een volwassene die zich op het internet voordoet als iemand jonger. Met de bedoeling om contact te maken met jongens of meisjes. En hen zo een heleboel intieme vragen stelt.

- Pekka, NPO 2Doc 14/04/2015; Op 7 november 2007 liep de 18-jarige Pekka-Eric Auvinen om 11:44 uur zijn middelbare school in het Finse plaatsje Jokela binnen met een semi-automatisch pistool. In de veertig minuten die volgen schiet hij acht mensen dood. Aan de hand van archiefmateriaal, chatsessies op het web en interviews met betrokkenen waaronder de ouders van Pekka, wordt laagje voor laagje duidelijk hoe een jongen transformeert tot een moordenaar.

- Slimme steden, VPRO Tegenlicht 01/05/2016: Technologiebedrijven schetsen een aanlokkelijke toekomstvisie voor het toenemende aantal stadsbewoners. Een goed georganiseerd leven in zogenaamde smart cities waar bewoners en apparaten zijn aangesloten op The Internet of Things en alles en iedereen met elkaar verbonden is. Maar dat wordt bereikt door surveillance en het implementeren van gesloten systemen, waardoor inwoners hun invloed op het leven in de stad verliezen.

- Snowden, Canvas Panorama, Terminal F : chasing Edward Snowden, Het was de zomer dat hij dertig werd. Als jongeman heb je dan misschien plannen, maar de onwettige praktijken van je werkgever -toevallig de Amerikaanse Staat- aan de grote klok hangen, dat stond toen niet op ons lijstje. In Panorama spreekt Edward Snowden voor het eerst, over waarom hij de klok luidde, hoe de Amerikaanse regering achter hem aan zat en hoe hij wist te ontkomen. Dit is het verhaal van de rol die de Europese lidstaten speelden, hoe China de VS op de kast joeg en hoe Wikileaks hem tot in Moskou wist te krijgen.

- Terug naar Sandy Hook, VTM Telefacts 01/04/2015; Op vrijdag 14 december 2012 begint de 20-jarige Adam Lanza een schietpartij in de basisschool van Sandy Hook in Newtown, in de staat Connecticut. Twintig kinderen tussen 6 en 7 en zes van hun leerkrachten worden brutaal neergeschoten. De dader pleegt zelfmoord. Het was het op één na grootste bloedbad op een Amerikaanse school. Iedereen hoopt dat Sandy Hook eindelijk iets zal veranderen in Amerika, en dat er strengere wetten komen op wapenbezit. Maar de wapenlobby blijft sterk. In Telefacts Laat volgen we drie getroffen families in hun strijd voor een wapenvrij Amerika.

- The virtual revolution, 3 delen. CANVAS 27/04/2010.

- United States of Secrets, 3 afleveringen, Panorama.

- Web warriors, Canvas Lichtpunt 18/04/2010.

- Zero days: veiligheidslekken te koop, NPO 2 Tegenlicht 12/10/2014.

Aan de slag[bewerken | brontekst bewerken]

Waar je (in verband met de cursus, uiteraard) onnauwkeurigheden ontdekt, inhoudelijk of naar spelling, kan je naar eigen inzicht correcties aanbrengen. Bedoeling is om:

- De inhoudstafel van de cursus uit te breiden met relevante lemma's, al dan niet in blauw.

- Vijf bestaande pagina’s aan te vullen met relevante informatie, tussentitels, interne en externe links (deze laatste alleen onderaan de tekst, niet in de tekst), boeken, fotomateriaal... Zo zorg je dat bestaande artikels groeien. Wees niet te bondig, overdrijf ook niet. Documenteer je via websites en de cursusliteratuur.

- Eén compleet nieuw lemma toe te voegen, een trefwoord dat past in E-veiligheid en hier niet aan bod komt. Doe dit niet in het begin. Het starten van een nieuw artikel kan frustratie oproepen. Argumenten nemen het dan tegen elkaar op. Het artikel is te snel gelanceerd, versus het artikel krijgt geen ontwikkeltijd..., zelfpromotie of reclame versus of niet relevant zijn argumenten die een lemma na twee weken vernietigen. Laat je niet van de wijs brengen en begin met deze inleiding. Een goede starters handleiding vind je hier. Lees die door en maak je artikel offline. De tijd dat Wikipedia een experimenteerruimte was, is voorbij. Wie meer schrijftips wil, leest ze in dit tweede deel van de schrijfcursus en in de Wikipedia:Richtlijnen. Lezen kan frustratie besparen. Respecteer het auteursrecht en ga na hoe je kan citeren en refereren. Voeg één foto/afbeelding toe die je zelf maakte. Hoe je dit doet, lees je ergens op Wikipedia. Gebruik minstens twee goede boeken over E-Veiligheid, waar je gepast naar verwijst en opneemt in je bibliografie onderaan. Inspiratie-tip: kijk in de Engelstalige versie, misschien bestaat het lemma nog niet in het Nederlands.

- Gewenst

- Punten

Als de drie bovenstaande elementen (en hun onderdelen) vervuld zijn, krijg je 10/20. Het aantal punten stijgt naarmate de kwaliteit en kwantiteit toeneemt inzake tekst, afbeeldingen, inhoudstafels, referenties, bibliografische gegevens, interne en externe links... Om misverstanden te voorkomen, maak je, als je klaar ben per mail of telefonisch een fysieke afspraak met de docent. Tijdens een samenkomst toon je in 15 minuten je bijdrages. De samenkomst is uiteraard op een dag dat je al op school bent. De opdracht is klaar in april 2015, de indiendatum voor de tweede zittijd is 17 augustus 2015.

- Voetnoten

- ↑ Voor een inleiding zie: WYDOOGHE BENEDICT. Weerbaar, veerbaar en eerbaar in cyberspace. Van digitale flirt tot cyberstalking. In: DE PAUW EVELIEN. Orde van de dag, criminaliteit en samenleving. Thema Veilig online, over sociale controle bij netwerksites. Kluwer, maart 2010, nr. 49.

Categorie:Antivirussoftware Categorie:Beveiligingssoftware Categorie:Cryptografie Categorie:Identity_and_access_management Categorie:Informatiebeveiliging Categorie:Internetcultuur Categorie:Malware Categorie:Mobiele telefonie Categorie:MMORPG Categorie:Virtuele_gemeenschap Categorie:Wikipedia:Beginnetje_informatica